Aunque parecía que ya no era frecuente su uso entre los ciberdelincuentes, la verdad es que en las últimas semanas los adware vuelven a copar la actualidad y en este caso tenemos que hablar de Shopperz. Esta amenaza viene acompañada de un rootkit cuya única finalidad es que este pase desapercibido de cara a las herramientas de seguridad existentes en el sistema. Os recomendamos visitar nuestro tutorial sobre para qué sirve el Adware Tracking Cookie.

Para todos aquellos que no sepan para qué sirve el archivo que acompaña a la amenaza que nos ocupa, son códigos que de alguna forma buscan pasar desapercibidos frente a los software antivirus existentes en los sistemas infectados. Acompañar a Shopperz no supone otra cosa que ayudar a este amenaza a pasar desapercibida frente a este tipo de programas, interceptando las peticiones realizadas por los módulos del sistema operativo y devolviendo la información esperada por el sistema operativo, evitando de esta forma levantar cualquier tipo de sospecha.

Aunque parezca muy sofisticado, el funcionamiento de la amenaza resulta muy clásico, ya que se encarga de mostrar anuncios mientras el usuarios navega, ofreciendo contenidos patrocinados de determinados servicios web, llegando a ser muy intrusivos y evitando que el usuario pueda disfrutar de Internet con normalidad.

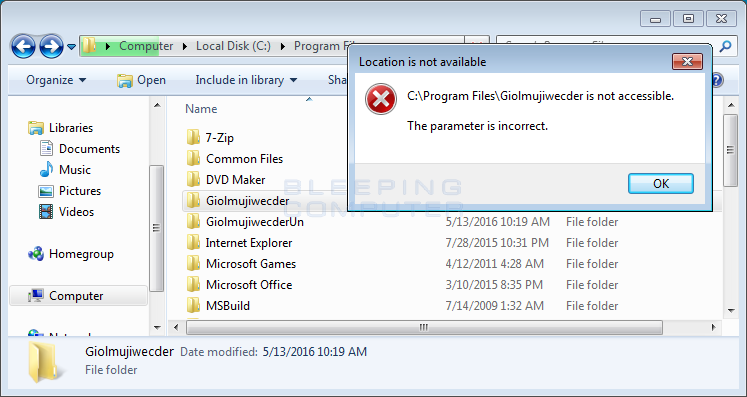

En muchos casos el usuario puede acceder a la carpeta del programa malicioso y llevar a cabo su eliminación, pero en este caso no es posible y si se intenta acceder se recibe un mensaje de error informando que el parámetro es incorrecto.

Si ir más lejos, si recurrimos al software GMER el programa detecta la presencia de dos drivers ocultos en la carpeta system32, siendo un claro indicativo de la presencia del rootkit.

Para acceder a la carpeta de Shopperz debemos desactivar el rootkit

El rootkit, además de ocultar al amenaza frente a herramientas de seguridad, también evita que el usuario sea capaz de acceder a la carpeta, tal y como ya hemos comprobado. Para hacer esto tendremos que eliminar los drivers y reiniciar el equipo, siendo entonces posible proceder a la eliminación del contenido de la misma.

A pesar de realizar el borrado, sería conveniente utilizar un software antivirus y realizar el escaneo del equipo para evitar que queden ejecutables ocultos y permitir que la amenaza pueda reinstalarse de nuevo en el equipo.

Con respecto a la vía de difusión, se está distribuyendo sobre todo haciendo uso de páginas hackeadas, una práctica que acostumbra a ser habitual y que ayuda a los ciberdelincuentes a distribuir la amenaza sin gastar apenas dinero. en infraestructura.