Una de las medidas de seguridad básicas que debemos aplicar siempre que no estemos delante de nuestro ordenador es bloquear la pantalla, especialmente cuando estamos en el trabajo o convivimos con otras personas. De esta manera evitamos que otros usuarios sin la correspondiente contraseña puedan utilizar nuestro equipo, acceder a nuestros datos y cambiar nuestras configuraciones. Sin embargo, es posible que, aunque bloqueemos la sesión de nuestro ordenador, su uso no autorizado no esté asegurado y hagan falta tan solo 13 segundos para que cualquier usuario tome el control.

Recientemente, un experto de seguridad ha descubierto un fallo en los sistemas Windows y macOS que puede permitir a un usuario cualquiera robar la contraseña de inicio de sesión del sistema operativo e iniciar sesión en él utilizando un simple dispositivo USB convertido en una herramienta de rastreo de claves de red.

Este dispositivo cuenta con todas las configuraciones de red de un equipo, como IP, puerta de enlace, servidor DNS y cuenta con un servidor WPAD, a través del cual se lleva a cabo el ataque. Por ello, cuando este dispositivo se conecta al puerto USB, el sistema operativo lo identifica como un equipo del dominio y comparte las contraseñas con él a través del protocolo WPAD. Una vez recibe la contraseña, la utiliza a través del puerto USB para desbloquear la sesión y brindar acceso completo al mismo.

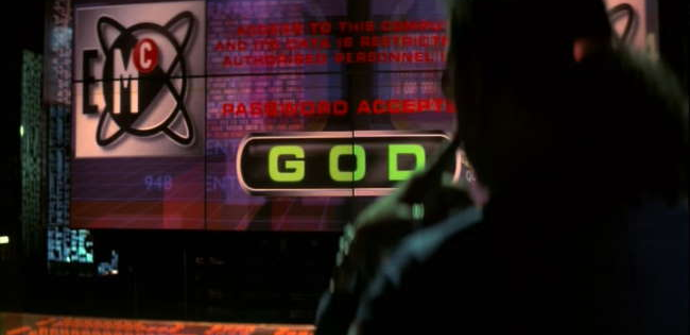

A continuación, podemos ver una demostración de cómo funciona este dispositivo.

El software utilizado para engañar al sistema operativo, llamado Responder, es de código abierto y se puede descargar desde GitHub.

Los 13 segundos garantizan acceso a la sesión del usuario, pero no la contraseña en texto plano

Este experto de seguridad ha comprobado, con éxito, que funciona en Windows 98, 2000, XP, 7 y 10, así como en macOS El Capitan y Mavericks. Además, actualmente se encuentra actualizando el software para ser capaz de robar también las contraseñas de diferentes sistemas Linux.

Cuando este dispositivo engaña al sistema operativo para que comparta la contraseña con él, la almacena en una sencilla base de datos SQLite, sin embargo, la contraseña está cifrada para que solo el sistema operativo la comprenda comparando el hash. Si queremos obtener la contraseña en texto plano debemos someterla a ataques de fuerza bruta para conseguir descifrarla por medios convencionales.

Obviamente, es necesario tener acceso físico al ordenador ya que necesitaríamos conectar el dispositivo al puerto USB para llevar a cabo el ataque. Pese a ello, es un fallo de seguridad preocupante y, sobre todo, muy complicado de solucionar. Recordamos que este verano se han descubierto técnicas que exponen la seguridad de los datos cifrados con conexiones HTTPS también por culpa del protocolo WPAD, un protocolo tan antiguo y dependiente que es muy complicado de parchear sin restar compatibilidad y dejar ordenadores inservibles dentro de una red.

¿Crees que es un fallo de seguridad digno de preocupación o no es para tanto?