Cada vez estamos más preocupados por nuestra privacidad y por que los demás no puedan conocer nuestras aficiones, gustos e intereses a través de Internet. Sin embargo, cada vez es más complicado mantener nuestra privacidad en la red, tanto debido a los avanzados sistemas de rastreo implementados en la mayoría de las páginas web como, en muchas ocasiones, por culpa de los propios protocolos utilizados que, sin saberlo, exponen cierta información que no debería quedar expuesta, como le ha pasado a Netflix.

Recientemente, un experto de seguridad de la United States Military Academy ha estado analizando las conexiones HTTPS que implementa Netflix a través de las cuales se comunica con los usuarios de forma segura. En este estudio, el experto de seguridad ha podido demostrar que, aunque las conexiones son seguras y no ponen en peligro los datos personales ni la seguridad de los usuarios, si nos fijamos en las cabeceras TCP/IP, en ellas se encuentra el 99.5% de la huella digital de seguimiento.

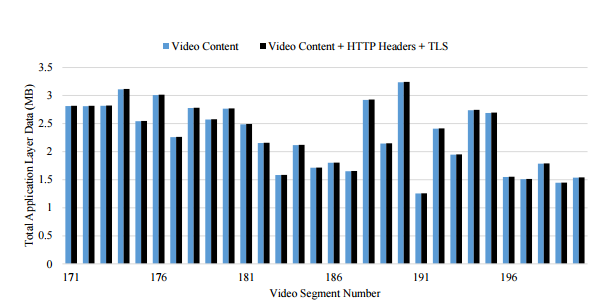

Es cierto que HTTPS está pensado para preservar la privacidad, y Netflix no está cometiendo ninguna negligencia en este aspecto, ya que no envía en texto plano los títulos de las películas o series en estas cabeceras, sino que en ellas envía la tasa de bits variables (VBR), tasa que puede llegar a ser predecible y asociarse a una serie o película determinada.

Este experto de seguridad ha creado una pequeña base de datos con 42.000 vídeos de Netflix, cada uno representado por más de 7 huellas digitales. De esta manera, simplemente consiguiendo una de las huellas de cualquier usuario de la plataforma se va a poder saber qué contenido está reproduciendo sin mayor dificultad.

El algoritmo creado por este experto es capaz de reconocer automáticamente cualquier película en un tiempo máximo de 3 minutos y 55 segundos, aunque la mayoría de los vídeos se identifica antes de los dos minutos y medio. Mientras que esta técnica funciona para casi toda la biblioteca de Netflix, hay dos películas concretas que suponen un trabajo mayor al tener largos periodos totalmente en negro: 2001: Una odisea del espacio y El camino del Evangelio: Una historia de Jesús.

Toda la investigación de este experto de seguridad, su algoritmo y las herramientas utilizadas se encuentran disponibles en GitHub.

Depende de Netflix solucionar o no este problema

Por el momento, Netflix no se ha pronunciado al respecto sobre este fallo de seguridad que puede exponer los gustos de sus usuarios. Sin embargo, este investigador asegura que solucionarlo no debería ser muy complicado y ofrece un par de ideas de cómo hacerlo.

Por un lado, el navegador podría hacer la media de varios segmentos y enviar el correspondiente HTTP GET con ese tamaño medio en lugar de con el tamaño de cada fotograma, e incluso se podría hacer que combinara aleatoriamente segmentos y se enviaran los datos de los segmentos combinados, evitando de la misma manera que se pueda identificar lo que se está viendo a través de esta simple técnica. Compartir una cuenta de Netflix es posible.

Por el momento, solo nos queda esperar a ver si Netflix, una empresa que, la verdad, está comprometida con la transparencia y la seguridad, pone remedio a esto.

¿Te preocupa que otros puedan saber lo que ves o no ves a través de Netflix?

En otro tutorial podéis ver cómo evitar ataques de predicción de secuencia TCP.