Anteriormente en RedesZone hemos visto un completo análisis del switch profesional L3 D-Link DGS-3130-30TS, este equipo tiene una gran cantidad de opciones de seguridad que nos permitirán proteger nuestra red de posibles intrusos, y también de posibles ataques de usuarios que estén conectados a la misma red. En este artículo os vamos a enseñar todas las opciones de seguridad que tenemos disponibles en la sección «Security» de este switch L3.

En la sección «Security» del firmware de este switch L3 D-Link DGS-3130-30TS es donde encontraremos todas las opciones de configuración disponibles. Este switch al ser profesional de gama alta, dispone de funcionalidades avanzadas que nos permitirán proteger la red local de la empresa, ya que el acceso físico a la red es la primera barrera de defensa de cualquier empresa para evitar o mitigar lo máximo posible cualquier ataque.

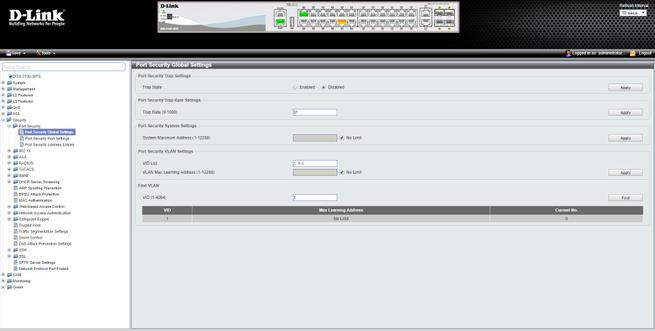

Lo primero que nos vamos a encontrar es la funcionalidad de «Port Security«, una función imprescindible que nos permitirá apagar o bloquear las tramas que provengan de un equipo que no esté dado de alta en el switch. Gracias a esta funcionalidad, vamos a poder hacer una especie de filtrado por MAC, y también podremos controlar el número de equipos que se conecten a un determinado puerto del switch.

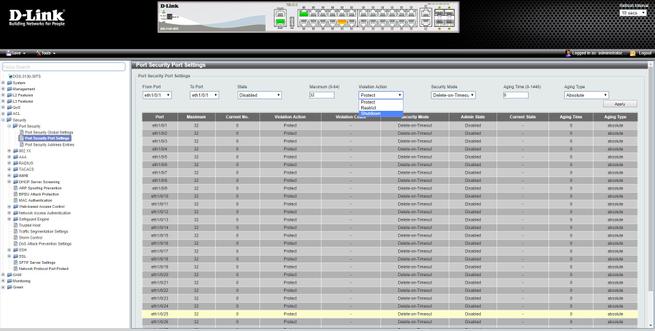

Este switch nos permitirá limitar el número de direcciones MAC por VLAN, y también nos permitirá limitar el número de direcciones MAC por puerto físico del switch. En caso de que tengamos alguna violación (superemos la cantidad de MACs conectadas o conectemos una MAC que no esté dada de alta), el switch nos permitirá apagar el puerto directamente (shutdown), bloquear las tramas del equipo que se ha conectado y avisarnos (restrict), o únicamente bloquear las tramas sin avisarnos (protect). El DGS-3130 nos permitirá que el puerto vuelva a su estado «normal» pasado un determinado tiempo, pero si la violación de seguridad sigue existiendo volverá a ejecutarse la orden de apagar el puerto o bloquear las tramas, por lo que la red continuará siguiendo segura. También tenemos la opción de que el estado de bloqueo o apagado del puerto sea permanente.

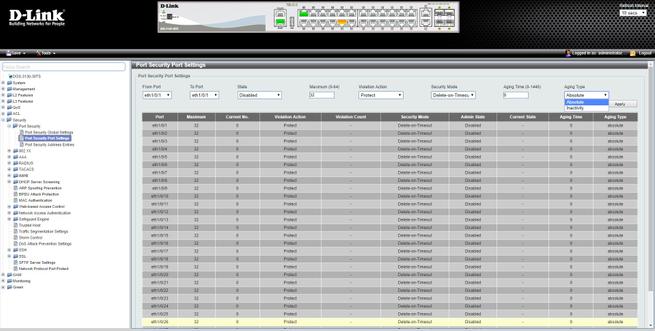

En el Port Security de este switch tenemos la posibilidad de configurar el «Aging Time», esto nos permitirá activar que sí se puedan conectar MACs nuevas aprendidas dinámicamente, pero solo durante un cierto tiempo. Las opciones en esta zona son la de «absolute» que es básicamente retirar la dirección MAC de la lista de direcciones seguras, y la de «Inactivity» que solo se retira si no hay tráfico en el puerto.

Por supuesto, el firmware nos indicará en detalle si ha habido alguna violación y en qué puerto ha ocurrido. Por último, el firmware nos permitirá dar de alta direcciones MAC de manera manual en los puertos y VLANs que nosotros definamos.

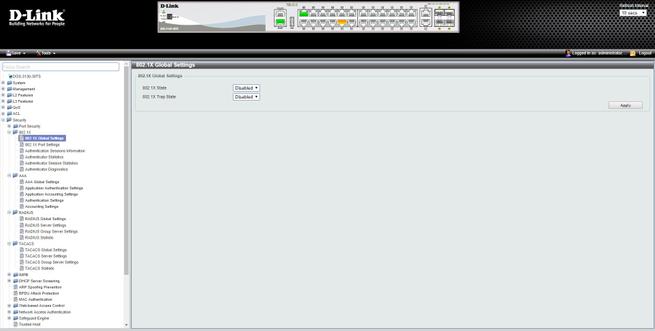

Este switch soporta el estándar de autenticación 802.1X, esto nos permitirá autorizar y autenticar a los usuarios para tener acceso a la propia red local, utilizando un modelo cliente-servidor para dicha autenticación. Utilizando esta autenticación, los dispositivos no autorizados tendrán restringido el acceso a la red local. Solamente los paquetes EAPOL para la autenticación tendrán permitido el tráfico hacia el switch, el resto se bloquea. Para hacer uso de esta funcionalidad, es necesario configurar el servidor RADIUS, uno externo que esté en la misma red local que el switch.

Este switch D-Link nos permite control de acceso basado en puerto, donde se requiere que solo un usuario se autentique por puerto por el servidor RADIUS, y el resto de usuarios conectados a este puerto se conectarán a la LAN. También podremos configurar el control de acceso basado en host, donde cada host se debe autenticar individualmente (hasta 448 direcciones MAC).

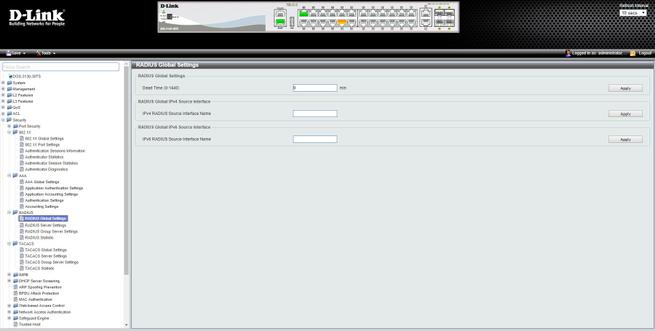

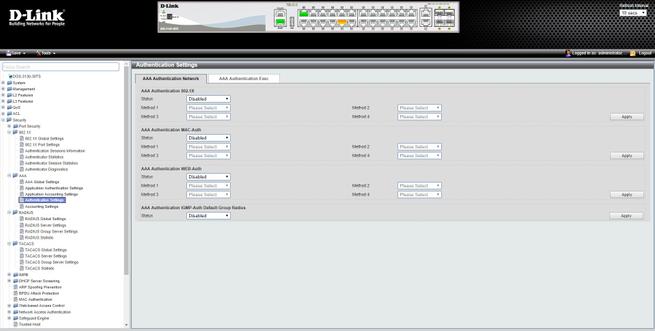

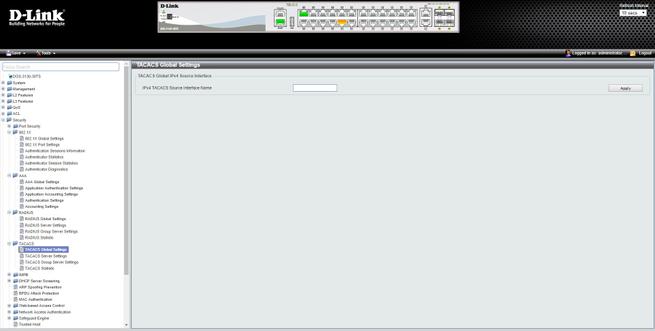

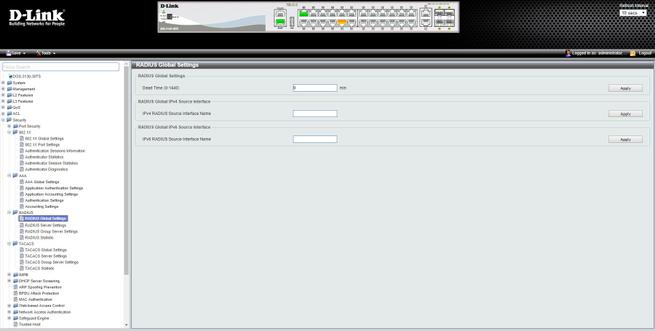

Este equipo también soporta AAA (Authentication, Authorization y Accounting), tanto utilizando el servidor RADIUS como también un servidor TACACS. El firmware nos va a permitir varios tipos de autenticación, y utilizando diferentes métodos, ya que es posible que tal vez el servidor RADIUS no esté disponible en un determinado instante, esto nos asegura que siempre podremos entrar en la administración del switch.

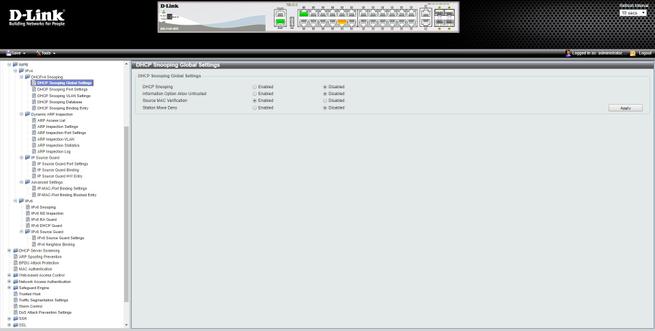

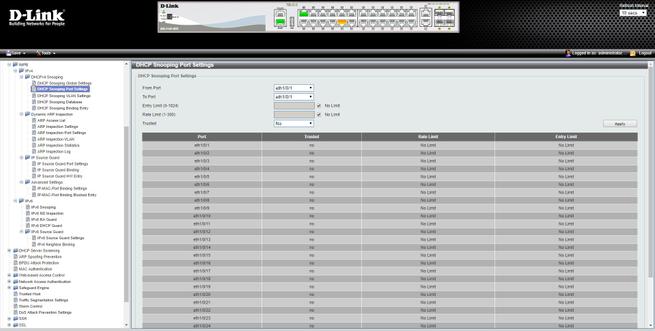

La función DHCP Snooping nos permitirá impedir que los usuarios conectados a un puerto LAN del switch, activen un servidor DHCP para que los otros clientes de la red local puedan obtener una dirección IP. Es decir, esta función permite el funcionamiento del DHCP legítimo, e impide las comunicaciones del DHCP ilegítimo, necesario para protegernos. El DHCP Snooping actúa como un «firewall» entre el puerto designado como «seguro», y los puertos «inseguros» donde estén los clientes. Esta función también nos permite configurar el DHCP Snooping en las diferentes VLANs que tengamos dadas de alta. El firmware D-Link es muy completo y nos permitirá «unir» direcciones IP-MAC-Puerto-VLAN para una mayor seguridad.

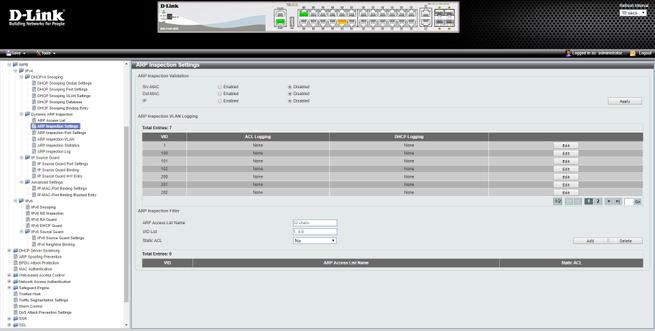

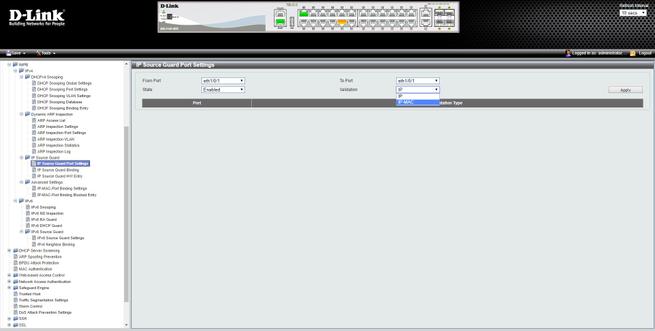

También podremos realizar inspección de paquetes ARP, para comprobar que todo está funcionando correctamente y no estamos ante un ataque de ARP Spoofing en la propia red local. También podremos configurar la inspección ARP en una determinada VLAN que nosotros deseemos. En IP Source Guard podremos proteger direcciones IP de origen, para evitar que un usuario malintencionado se haga pasar por otro (IP Spoofing), tenemos dos tipos de validación: IP o IP-MAC. Por supuesto, tendremos la opción de realizar IP-MAC-Port binding para blindar aún más los hosts legítimos, ya que comprobaremos no solo la IP y la dirección MAC, sino que también se comprueba que está conectado a un determinado puerto.

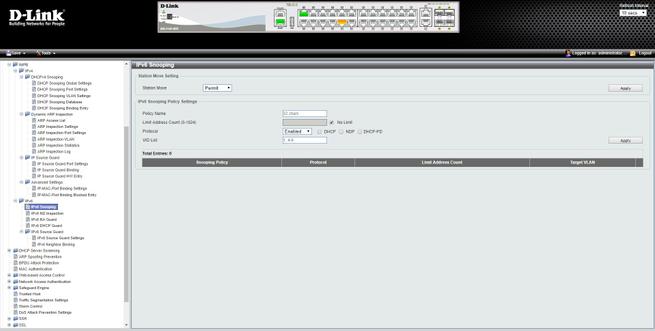

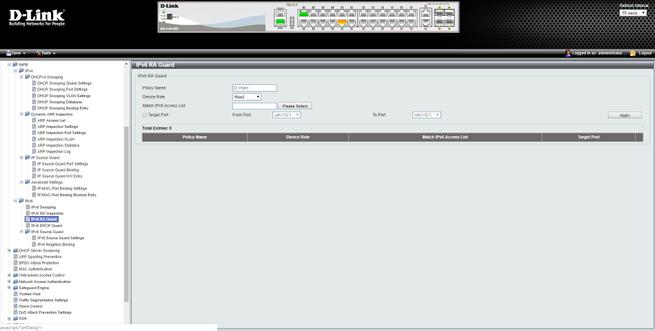

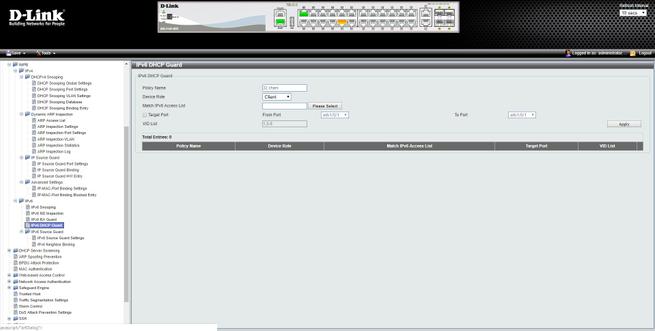

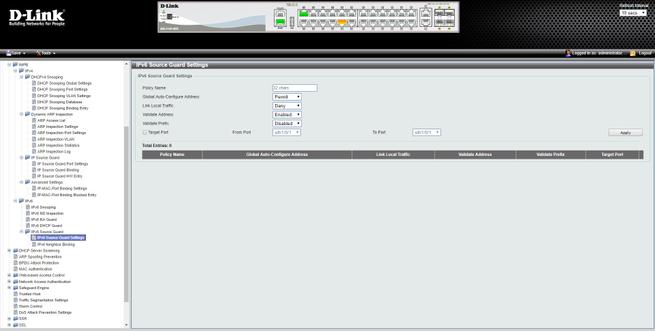

Las mismas opciones (parecidas) del DHCP Snooping y IP Source Guard las tenemos disponibles para redes IPv6. En caso de que tu red sea IPv6, deberás usar estas opciones para proteger la red.

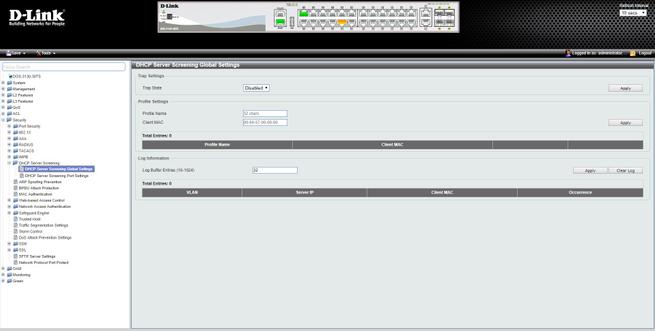

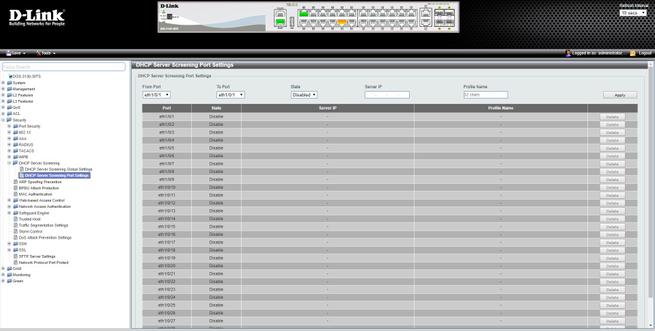

Esta función de DHCP Server Screening permite a los usuarios no solo restringir todos los paquetes del servidor DHCP, sino también recibir cualquier paquete del servidor DHCP especificado por cualquier cliente DHCP especificado. Es útil cuando uno o más servidores DHCP están presentes en la red y ambos proporcionan servicios DHCP a diferentes grupos distintos de clientes. Hace uso del DHCP Snooping configurado anteriormente.

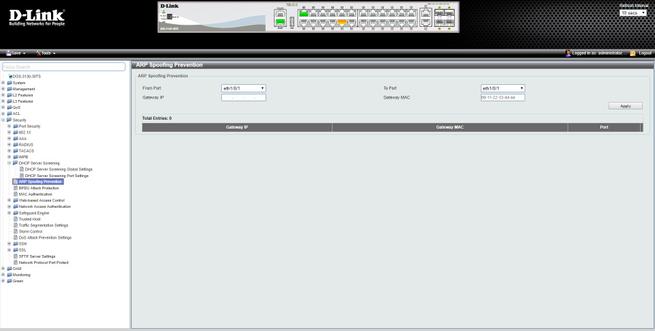

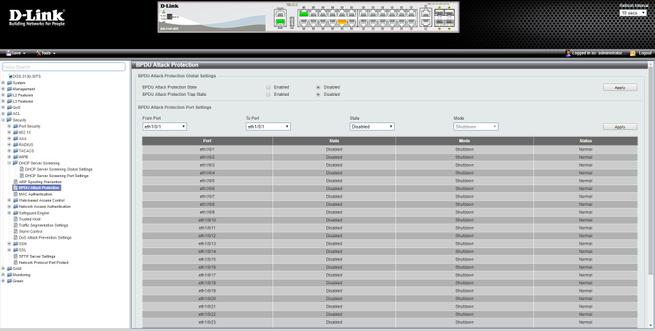

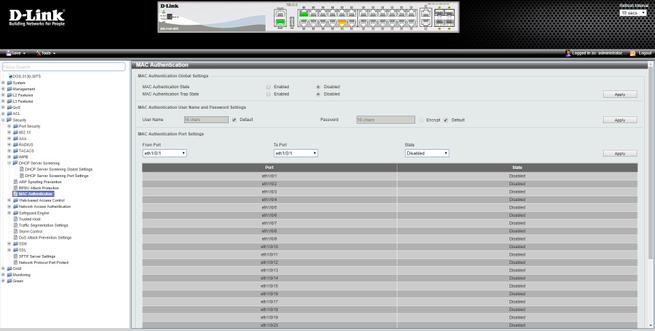

Otras opciones disponibles son las de prevención de ARP Spoofing en la red contra el gateway, por tanto, deberemos definir la IP y la MAC de dicho Gateway para que el switch analice los paquetes y actúe en consecuencia. También tendremos en esta sección la protección contra ataques BDPU, y en caso de recibir un ataque, podremos apagar el puerto, bloquear los paquetes BDPU únicamente o simplemente bloquear todas las tramas. En la parte de MAC Authentication, podremos configurar que los clientes se autentiquen directamente por su MAC, usando una base de datos local o con el servidor RADIUS.

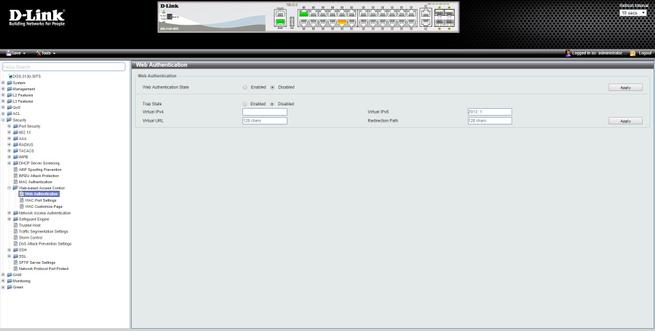

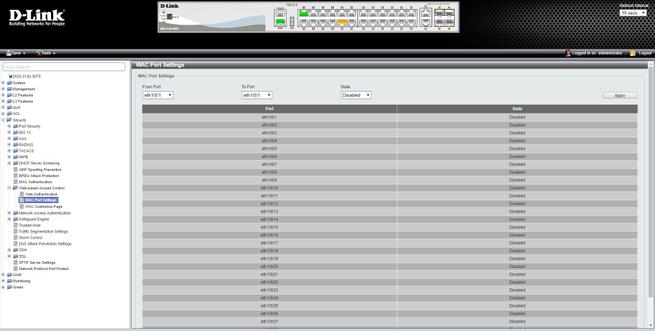

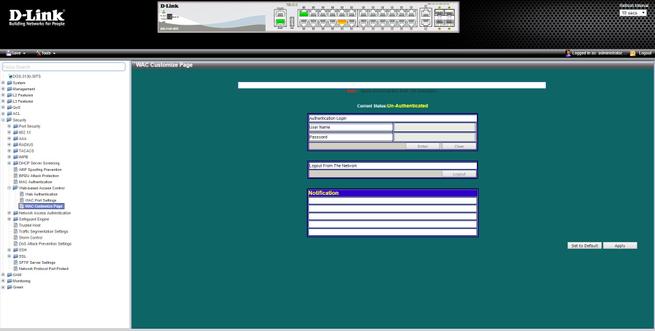

Otras opciones muy interesantes son las de WAC (Web-based Access Control), esta funcionalidad permite un proceso de autenticación usando HTTP o HTTPS. Si el switch detecta paquetes HTTP o HTTPS y el puerto del switch no está autenticado, el switch abrirá automáticamente una ventana en el navegador donde el usuario deberá indicar unas credenciales de acceso. Los usuarios no podrán acceder a Internet hasta que pasen este proceso de autenticación.

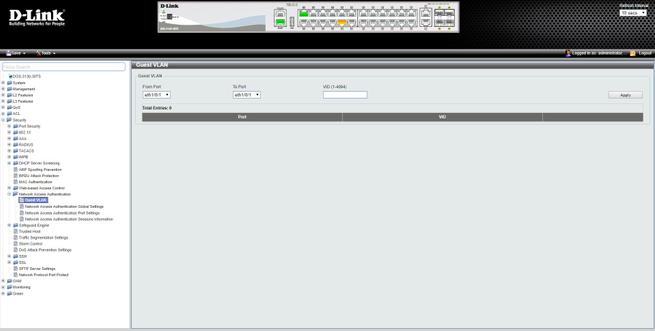

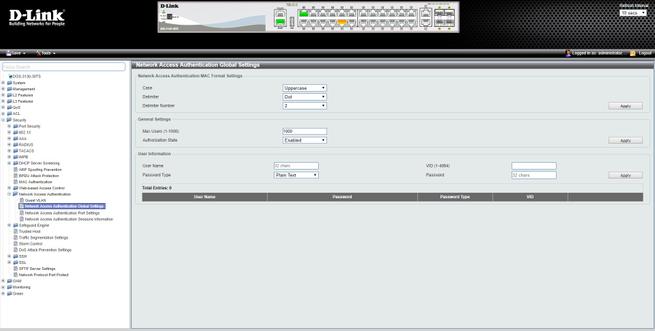

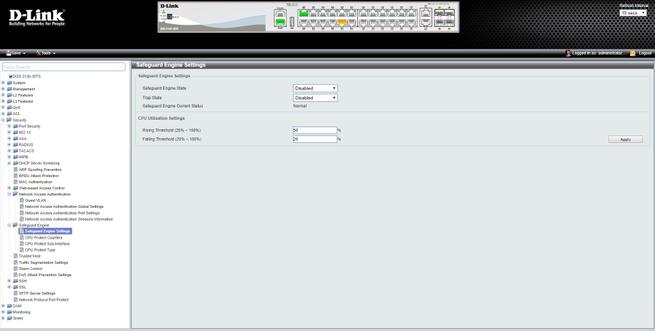

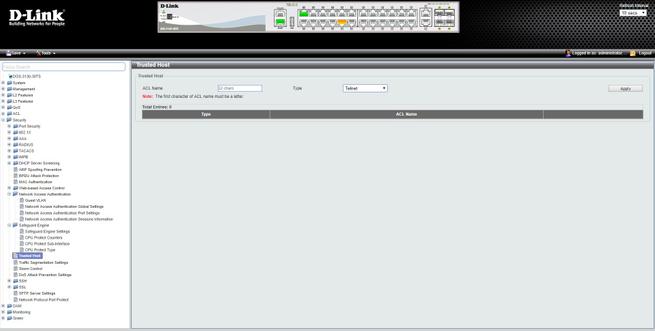

En la sección «Network Access Authentication» podremos acceder a la configuración de una VLAN para invitados aislada del resto, también podremos configurar la protección del propio switch frente a posibles ataques para colapsarlo, asimismo podremos definir un host como «confiable» para administrar el propio switch.

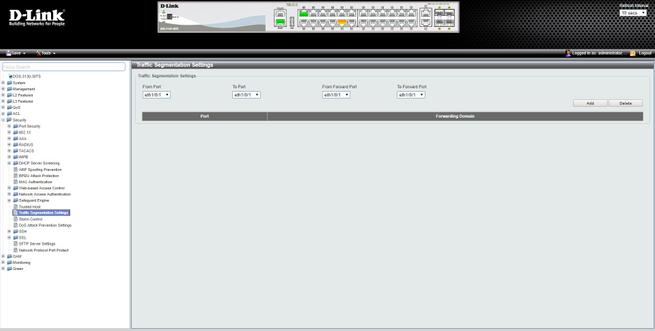

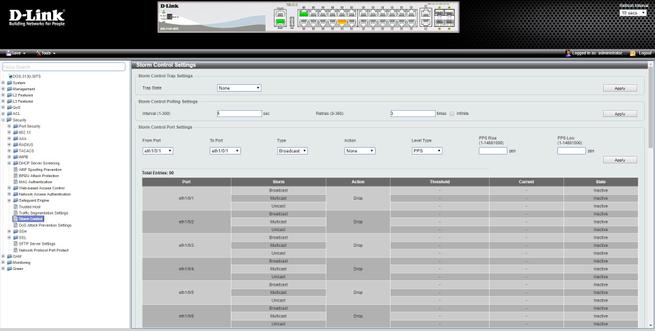

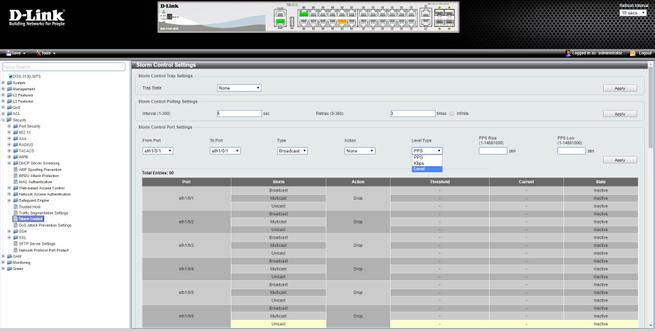

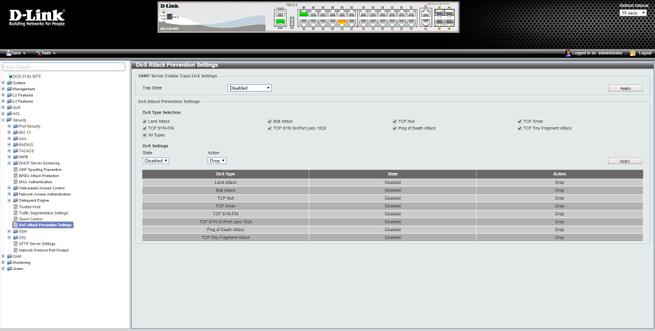

La sección de «Traffic Segmentation» nos permitirá bloquear los paquetes enviados desde un puerto en concreto a otro puerto especificado, de esta forma, estaremos aislando ambos puertos independientemente de que pertenezcan a la misma VLAN etc. Otras opciones disponibles son las de controlar las diferentes tormentas de broadcast, multicast y unicast que podrían colapsar la red, podremos configurar tanto PPS como también en Kbps, y por supuesto, podremos activar la protección contra ataques DoS de diferentes tipos.

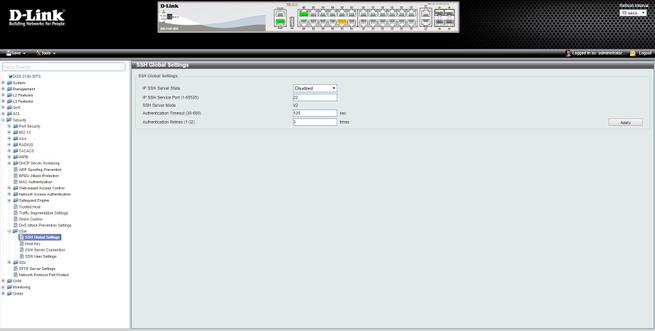

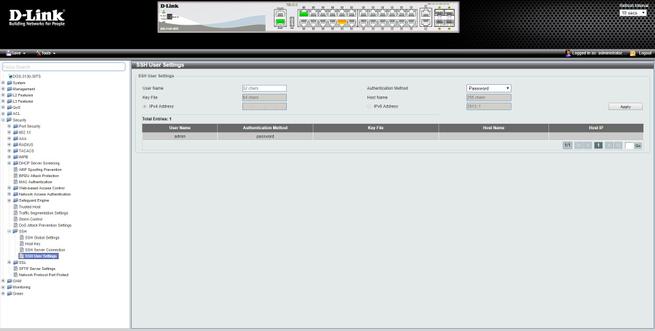

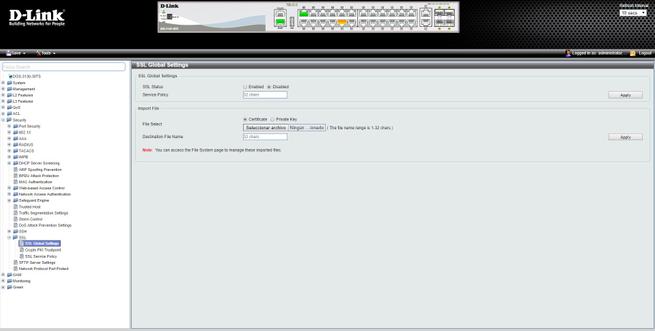

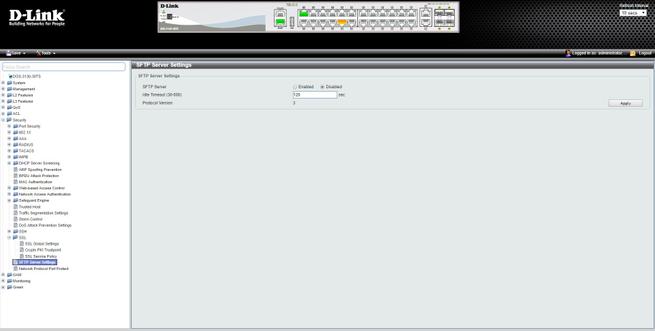

Este switch permite gestionarlo a través del protocolo seguro SSH, ideal para entrar por CLI y que todo el tráfico esté cifrado. Lo mismo ocurre con la sección de SSL, donde podremos habilitar el servidor HTTPS para acceder de manera segura a la administración del switch. Por último, también podremos activar el servidor SFTP para subir archivos a la memoria FLASH del switch a través del protocolo SSH, debemos recordar que SFTP está basado en SSH y no en el popular protocolo FTP.

Si queréis conocer el resto de características de este switch, podéis ver el siguiente vídeo de casi 30 minutos donde hablamos sobre los principales menús de configuración del switch.

Si estáis interesados en conocer más a fondo del modelo D-Link DGS-3130-30TS, en RedesZone tenemos un completo análisis de este modelo, donde encontraréis sus características técnicas en detalle, el rendimiento del equipo y mucho más.

Os recomendamos acceder a la sección D-Link Hogar Digital donde encontraréis manuales y guías de productos D-Link, y también a la página dedicada de D-Link donde encontraréis todos los análisis que hemos realizado hasta el momento.