Un grupo de investigadores ha encontrado una nueva vulnerabilidad de tiempo en el protocolo Transport Layer Security (TLS). Este nuevo fallo de seguridad descubierto, puede permitir que un ciberdelincuente rompa el cifrado y lea comunicaciones confidenciales en condiciones específicas. A continuación, os vamos a explicar todo sobre este nuevo ataque a TLS con el «Racoon Attack».

Introducción a Raccoon Attack

El ataque conocido como Raccoon Attack explota una vulnerabilidad de tiempo, en la especificación TLS que afecta HTTPS y otros servicios que dependen de SSL y TLS, como las redes privadas virtuales basadas en TLS (OpenVPN y SSL VPN).

Estos protocolos que acabamos de mencionar antes nos permiten que todos en Internet naveguemos por la web, usemos el correo electrónico, compremos on-line y enviemos mensajes instantáneos sin que terceros puedan leer nuestra comunicación.

Raccoon Attack permite a los atacantes, bajo ciertas condiciones, romper el cifrado y leer comunicaciones confidenciales. Sin embargo, esta vulnerabilidad es muy difícil de explotar. La razón es que para que podamos obtener resultados nos tenemos que basar en mediciones de tiempo muy precisas y tener una configuración de servidor específica.

Cómo funciona Raccoon Attack

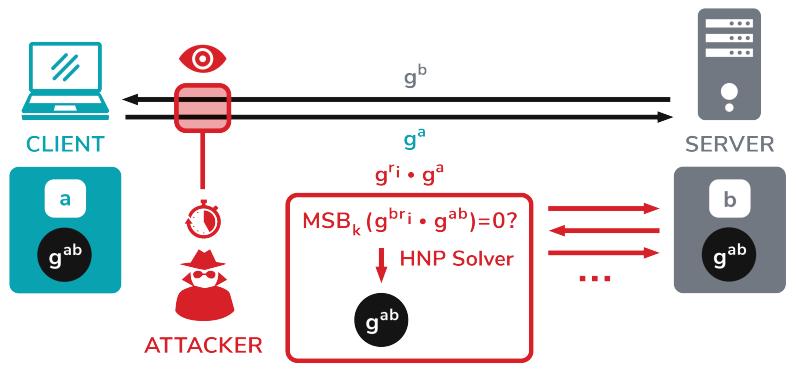

El intercambio de claves Diffie-Hellman (DH) es un método bien establecido para intercambiar claves en conexiones TLS. Cuando usamos Diffie-Hellman, ambos pares TLS generan claves privadas al azar (ayb) y se calculan sus claves públicas. Estas claves públicas se envían en los mensajes TLS KeyExchange. Una vez que se reciben ambas claves, tanto el cliente como el servidor pueden calcular una clave compartida que se denominada premaster secret. Ésta se utiliza para derivar todas las claves de sesión TLS con una función de derivación de clave específica. El Raccoon Attack funciona explotando un canal lateral de especificación TLS; TLS 1.2 y de sus versiones anteriores. En él se prescribe que todos los bytes cero iniciales del premaster secret se eliminan antes de usarse en cálculos posteriores.

Por otra parte, aprender un byte del premaster secret anterior no ayudaría mucho al atacante. No obstante, aquí el ataque se vuelve interesante ya que hemos obtenido los primeros resultados. Gracias al estudio del comportamiento del tiempo del servidor, un atacante podría encontrar valores que conduzcan a premaster secret que comienzan con cero. Al final, esto ayuda al atacante a construir un conjunto de ecuaciones, y usar un solucionador para el problema de números ocultos (HNP) para calcular el premaster secret original establecido entre el cliente y el servidor. Este es un esquema de cómo funciona el ataque:

Por otra parte, si queréis conocer el documento técnico completo de como funciona Raccoon Attack, pulsad aquí.

Practicidad de Raccoon Attack, posibilidades de uso y soluciones

En el caso de ser un administrador, se preguntará si debe dejar todo y solucionar este problema. La respuesta sería que probablemente no, ya que se requieren que alineen muchos factores para conseguir descifrar una sesión TLS en el mundo real. No obstante, existen excepciones que debemos considerar. En cuanto a la comprobación de si nuestro sitio web es vulnerable podemos utilizar la herramienta de Ssllabs.com. Si tu servidor dará como respuesta «yes».

Respecto a quienes son vulnerables Raccoon Attack generalmente a los que utilizan TLS 1.2 y versiones anteriores. También podemos aclarar que la versión de TLS 1.3 ya no está afectada. En el hipotético caso de que se cumpliesen las difíciles circunstancias y un atacante pudiese descifrar la conexión entre los usuarios y el servidor, podría obtener mucha información. Por ejemplo, nombres de usuario y contraseñas, números de tarjetas de crédito, correos electrónicos, mensajes instantáneos, documentos confidenciales y más.

Las empresas han respondido rápidamente para solucionar esta vulnerabilidad. F5 asignó el problema el nombre de CVE-2020-5929. Además, varios productos F5 permiten ejecutar una versión especial del ataque, sin la necesidad de mediciones de tiempo precisas. Por otro lado OpenSSL asignó el problema CVE-2020-1968. A partir desde ese momento, OpenSSL usa claves DH nuevas por defecto desde la versión 1.0.2. También Mozilla lo estudió en el CVE-2020-12413. En este caso lo han resuelto deshabilitando los conjuntos de cifrado DH y DHE en Firefox y Microsoft lo afrontó en el problema CVE-2020-1596. Por último, Raccoon Attack aunque es muy difícil de explotar si dan las condiciones adecuadas pueden dar lugar a una filtración de información importante.

Os recomendamos nuestro tutorial sobre cómo comprobar certificados TLS para asegurar la web.