Anteriormente hemos hablado de una aplicación para Android que nos permitía descifrar la clave de una red wifi y desde la cual también podemos realizar ataques MITM a un equipo. Pero aún tenemos más posibilidades con dicha aplicación. Podemos realizar búsquedas de vulnerabilidades de nuestro equipo, así como probar a acceder a diferentes servicios de este mediante el uso de la fuerza bruta. Podéis visitar nuestro tutorial sobre calcular subredes con IPv4.

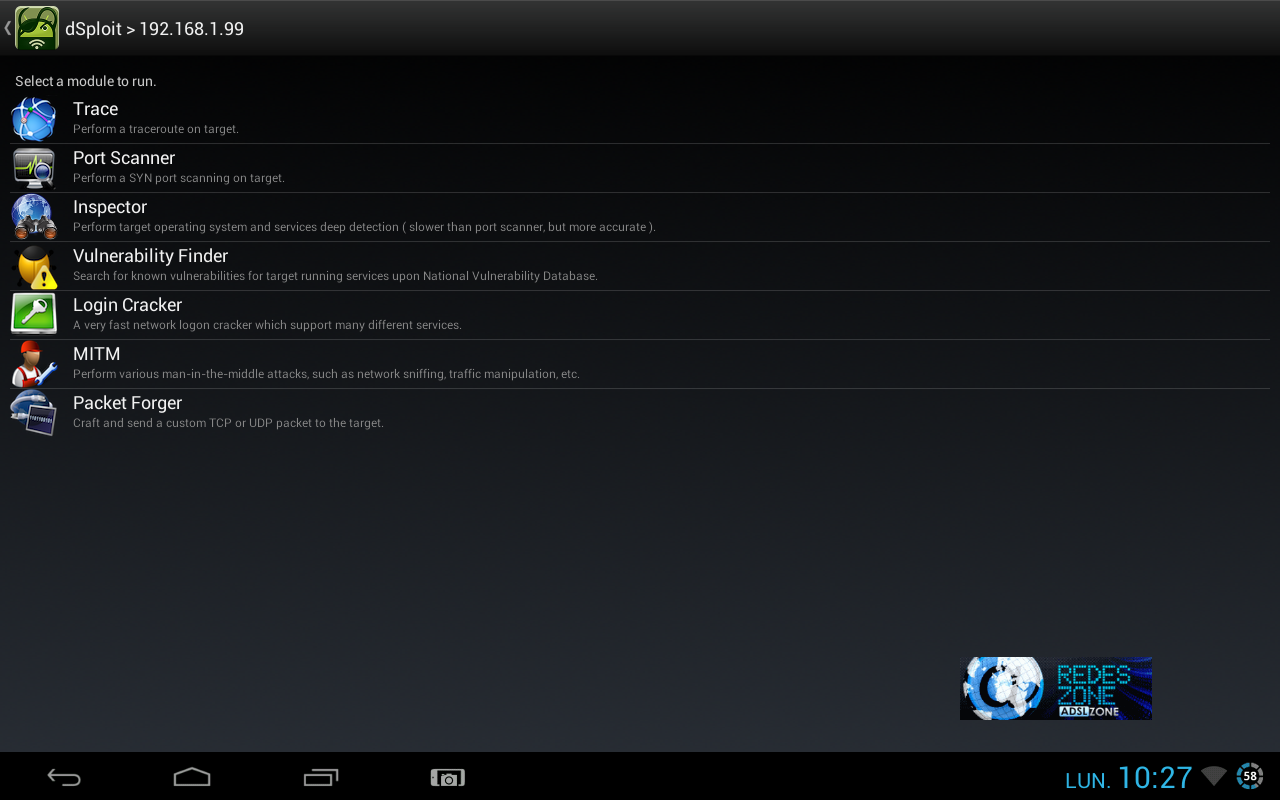

Estos módulos que nos ofrece la aplicación son:

- Trace: Realiza un traceroute hasta el destino.

- Port Scanner: Realiza un escáner de puertos y nos muestra los posibles accesos al sistema.

- Inspector: Realiza un análisis más profundo del equipo mostrando más datos y servicios vulnerables. Es la versión completa del Port Scanner.

- Vulnerability Finder: Busca vulnerabilidades en el objetivo basándose en la base de datos de «National Vulnerability Database».

- Login Cracker: Utiliza la fuerza bruta para acceder a diferentes servicios.

- Packet Forger: Nos permite enviar paquetes TCP y UDP personalizados.

Para acceder a estas opciones debemos seleccionar la IP a la que queremos acceder y nos aparecerá estas opciones para elegirlas. No debemos elegir un punto de acceso ni una máscara de subred ni la puerta de enlace, ya que en ese caso sólo tendremos disponibles las opciones para realizar un MITM (del que ya os hablamos en el anterior artículo). Podéis visitar nuestro tutorial sobre clientes SSH para Windows.

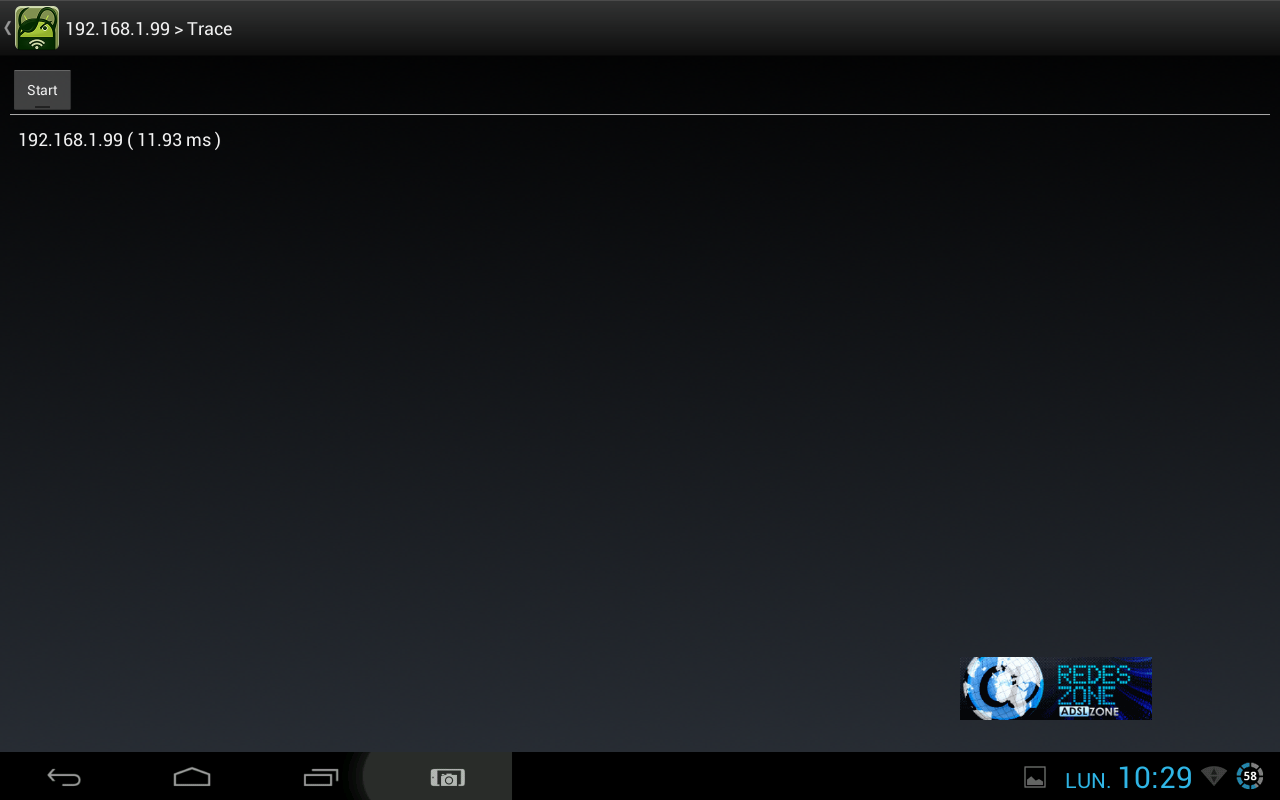

Trace: Como hemos dicho, esta opción sirve para realizar un traceroute y obtener la ruta completa hasta el objetivo. Muy útil para comprobar si pasa por algún punto de acceso, switch, router, etc. En nuestro caso corresponde a una conexión directa al router.

Trace: Como hemos dicho, esta opción sirve para realizar un traceroute y obtener la ruta completa hasta el objetivo. Muy útil para comprobar si pasa por algún punto de acceso, switch, router, etc. En nuestro caso corresponde a una conexión directa al router.

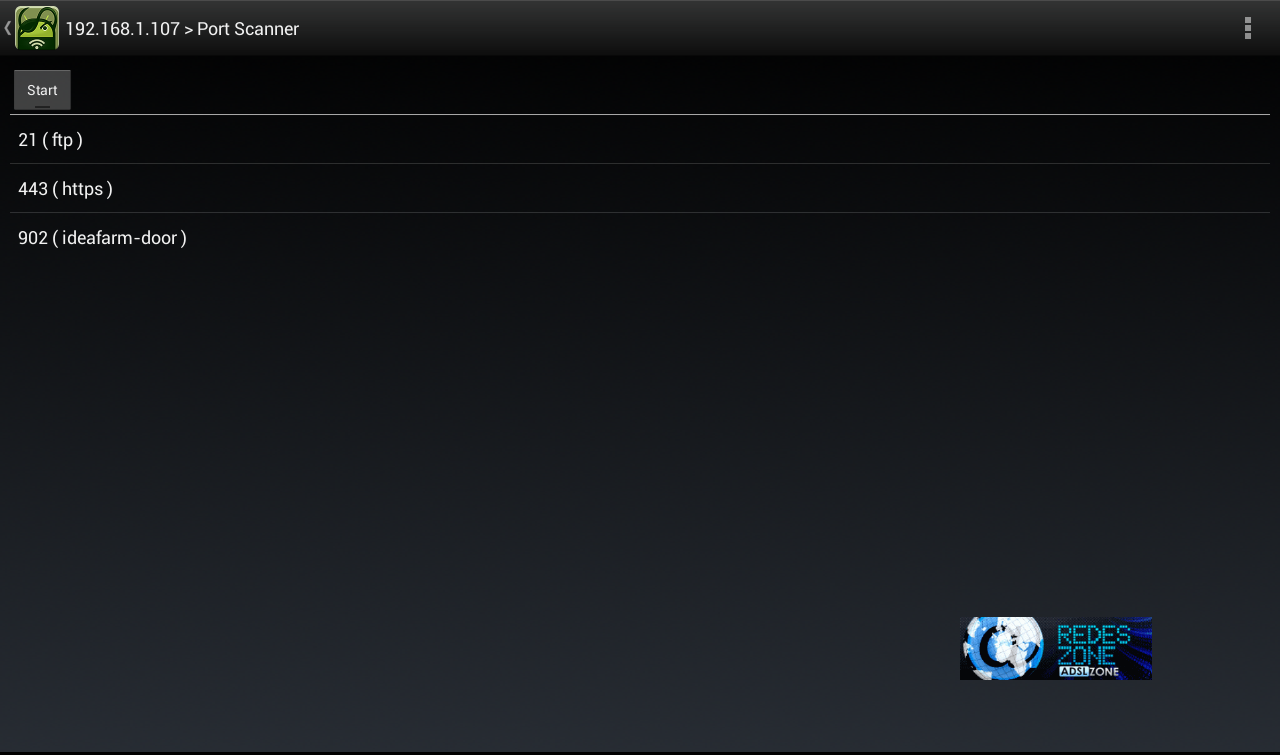

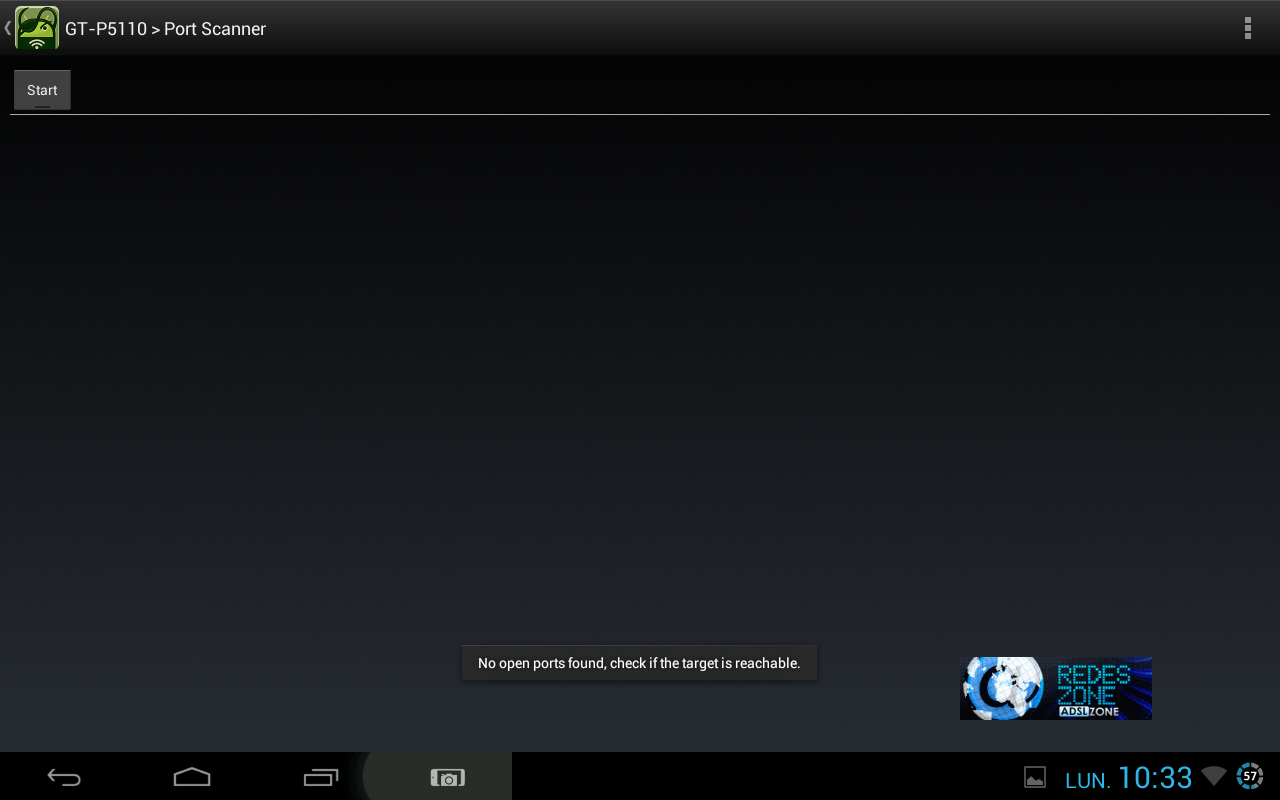

Port Scanner: Permite realizar un escaneo de puertos para ver cuales tenemos abiertos.

Port Scanner: Permite realizar un escaneo de puertos para ver cuales tenemos abiertos.

A continuación tenemos los puertos abiertos en un sistema con Ubuntu sin ningún firewall extra:

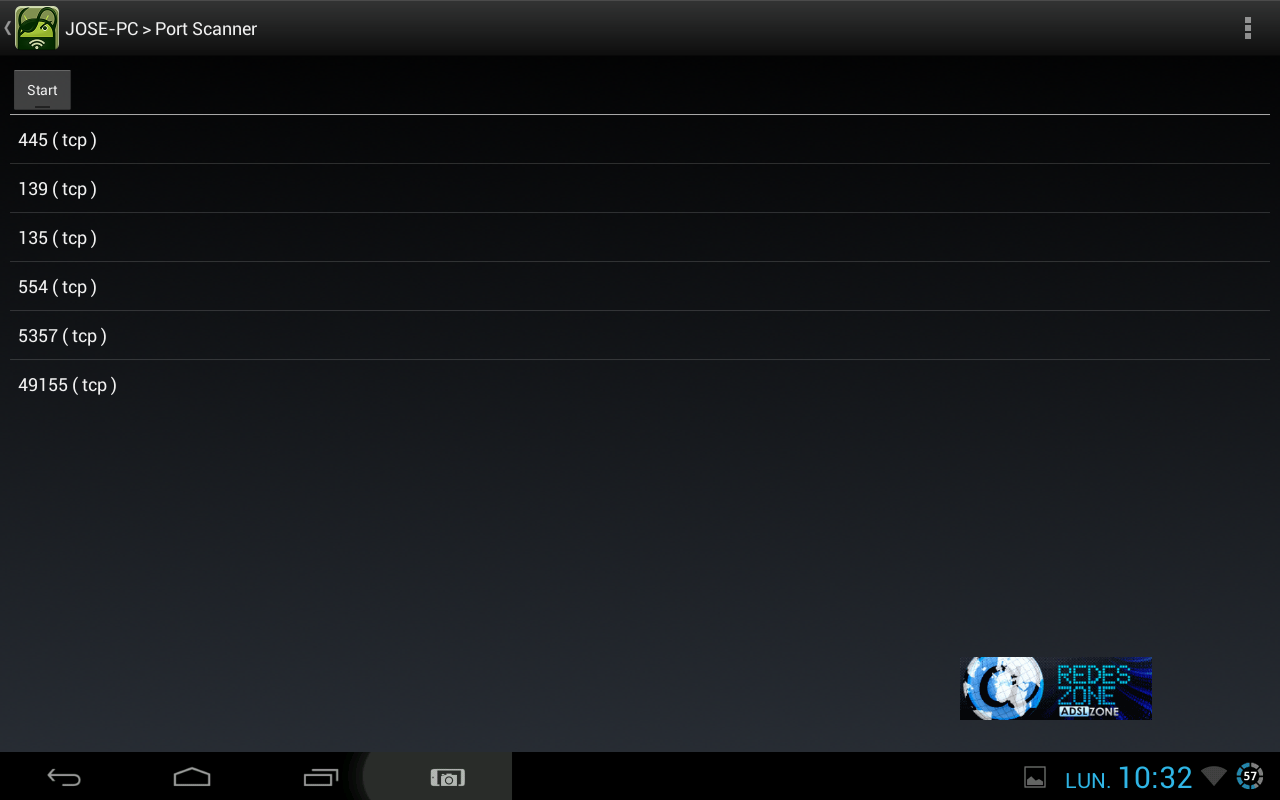

Frente a un análisis de un portátil con Windows 7 con firewall:

Y por último un escaneo de la tableta desde la que realizamos los artículos:

Todos ellos conectados al mismo router y sin apertura de puertos en las tablas NAT. El sistema más seguro nos lo ofrece la tablet al no tener ningún puerto abierto (a simple vista).

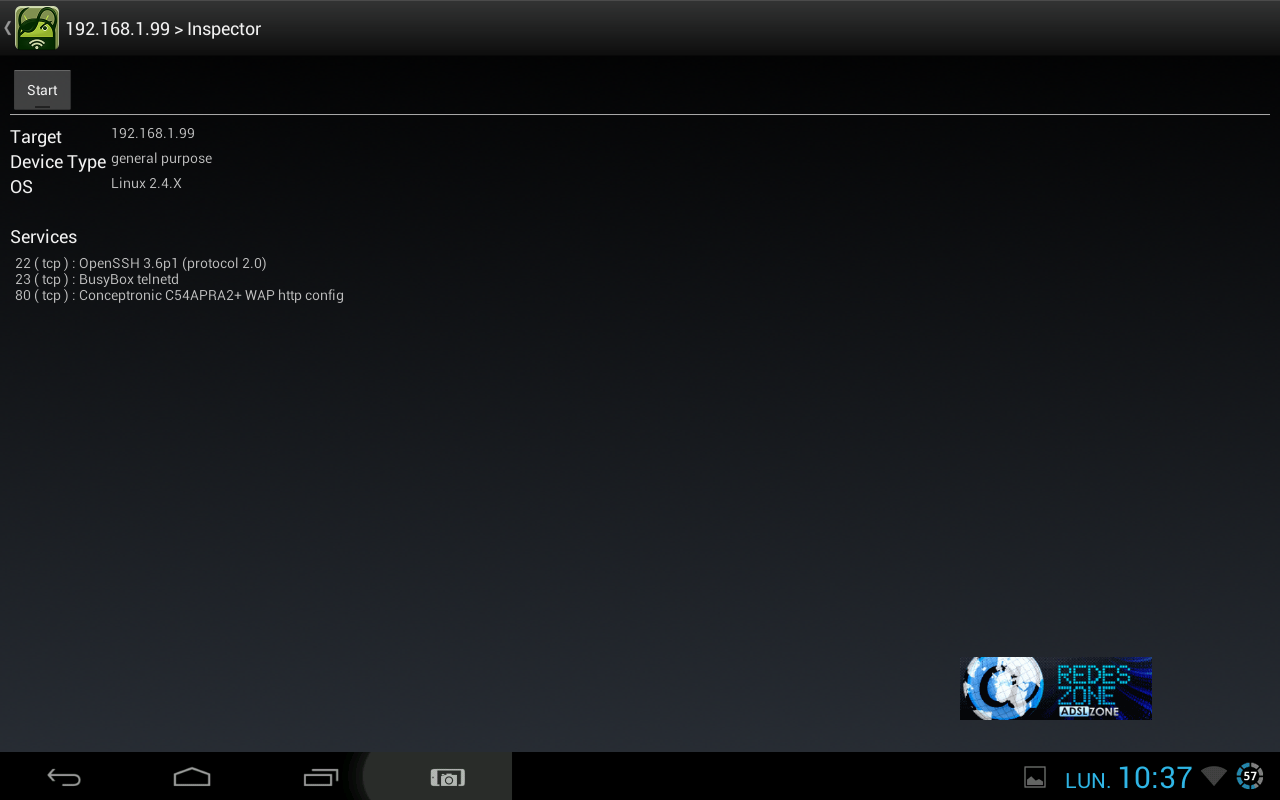

Inspector: Nos permite realizar un análisis más profundo del sistema en búsqueda de más vulnerabilidades. Es la versión completa del Port Scanner como hemos dicho. De la misma manera vamos a analizar los 3 mismos dispositivos que en el apartado anterior. Este módulo es bastante más lento que el Port Scanner, por lo que habrá que esperar más tiempo hasta obtener los resultados.

Este módulo no funciona correctamente con la última actualización. Cuando pulsamos Start se queda explorando el dispositivo pero no llega a mostrar nada más. Tras varios intentos conseguimos que nos muestre la información.

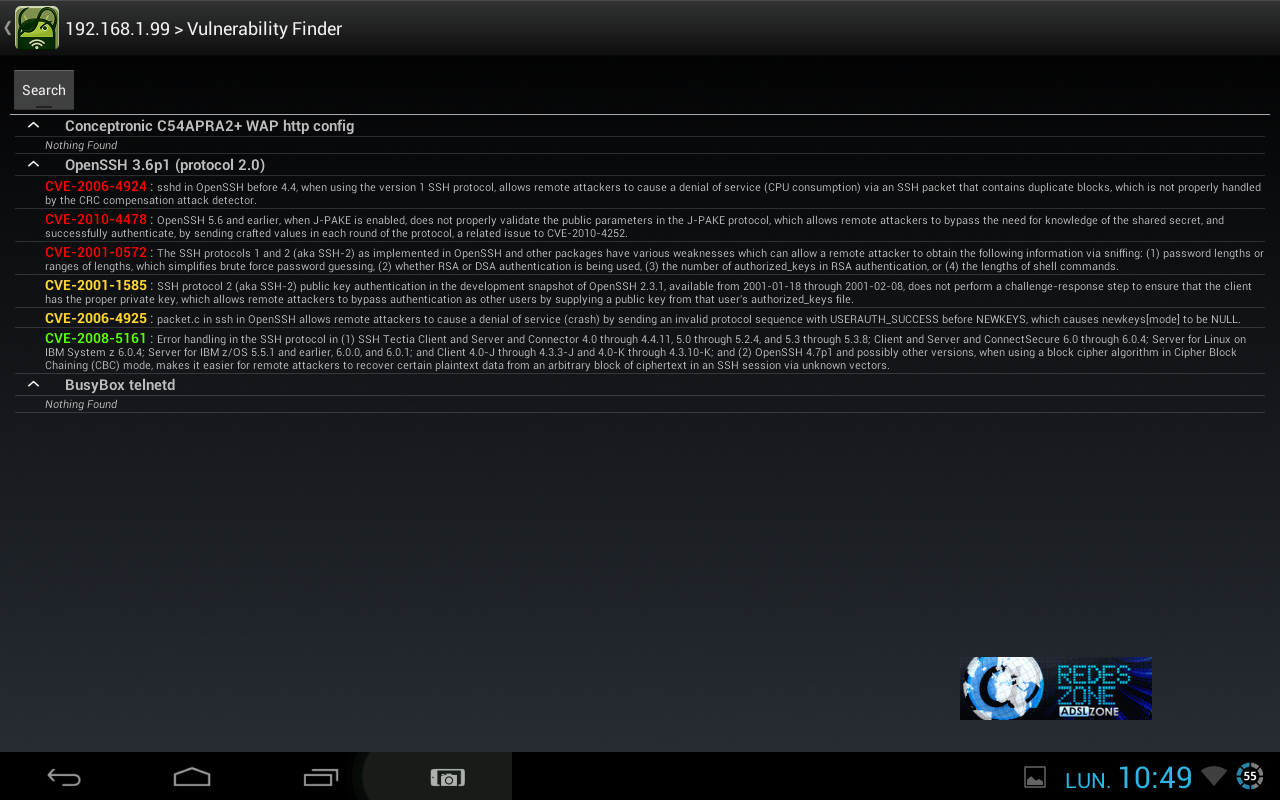

Vulnerability Finder: Realiza un escaneo de los servicios activos en busca de vulnerabilidades conocidas. Para poder utilizar esta función debemos haber ejecutado con éxito anteriormente el módulo Inspector. Como podemos ver, tenemos varias vulnerabilidades que podrían ser explotadas en el servicio de OpenSSH.

Vulnerability Finder: Realiza un escaneo de los servicios activos en busca de vulnerabilidades conocidas. Para poder utilizar esta función debemos haber ejecutado con éxito anteriormente el módulo Inspector. Como podemos ver, tenemos varias vulnerabilidades que podrían ser explotadas en el servicio de OpenSSH.

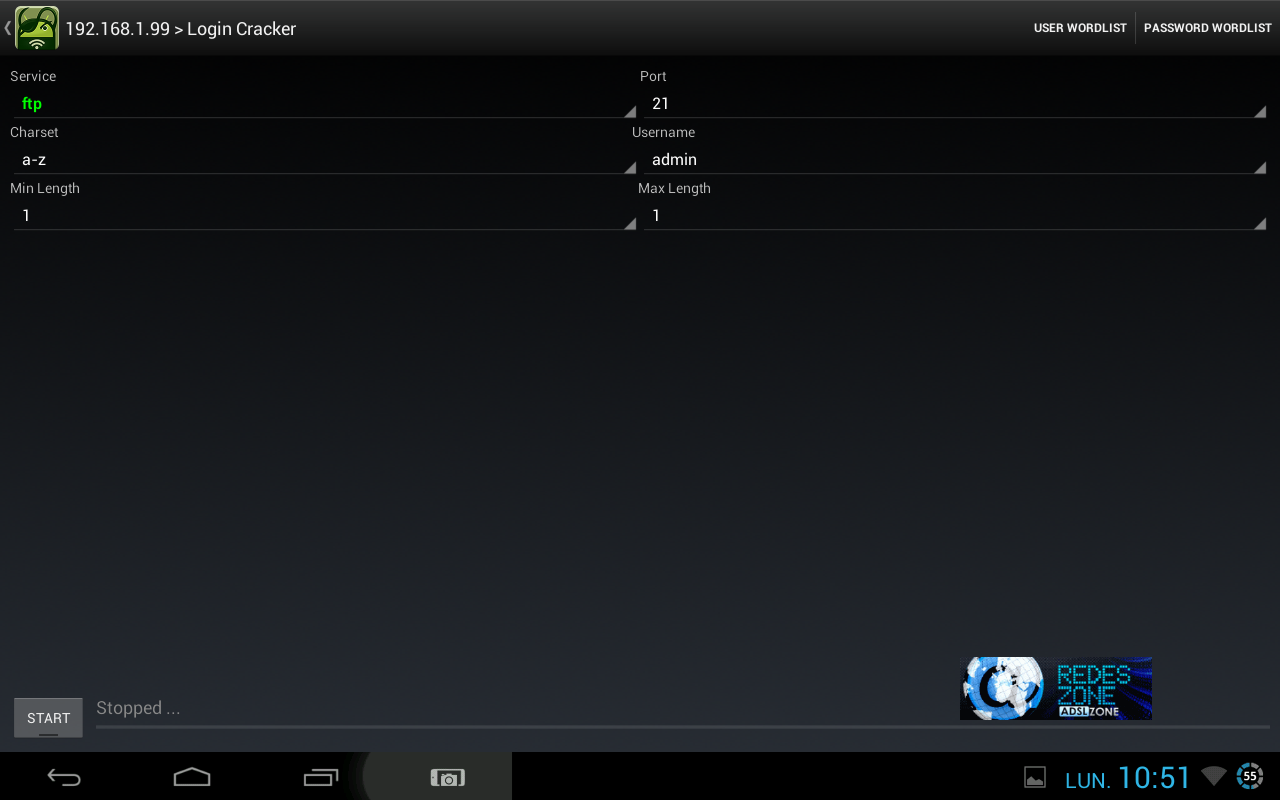

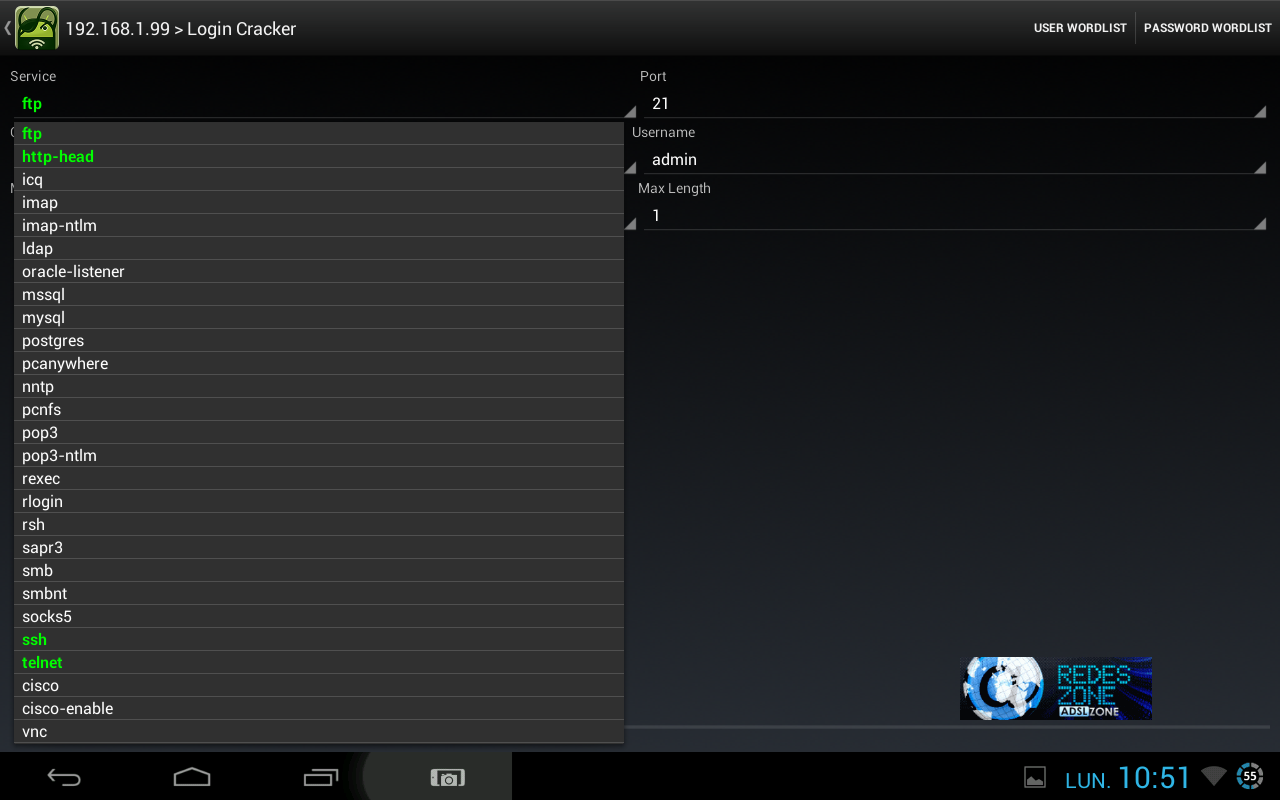

Login Cracker: Realiza ataques de fuerza bruta a diferentes servicios para intentar obtener los credenciales de acceso. Permite realizar ataques a los servicios FTP, MYSQL, SMB, TELNET y VNC entre otros muchos más.

Login Cracker: Realiza ataques de fuerza bruta a diferentes servicios para intentar obtener los credenciales de acceso. Permite realizar ataques a los servicios FTP, MYSQL, SMB, TELNET y VNC entre otros muchos más.

Para realizar una prueba hemos instalado un servidor FTP en Ubuntu que hemos intentado crackear.

Tampoco funciona correctamente bien este módulo. Se queda probando una configuración admin:j y no realiza correctamente el ataque de fuerza bruta. Hemos realizado la misma prueba con el servidor OpenSSH que nos mostraba con más vulnerabilidades y tampoco hemos conseguido que funcione. Deberían pulir un poco más esos 2 módulos.

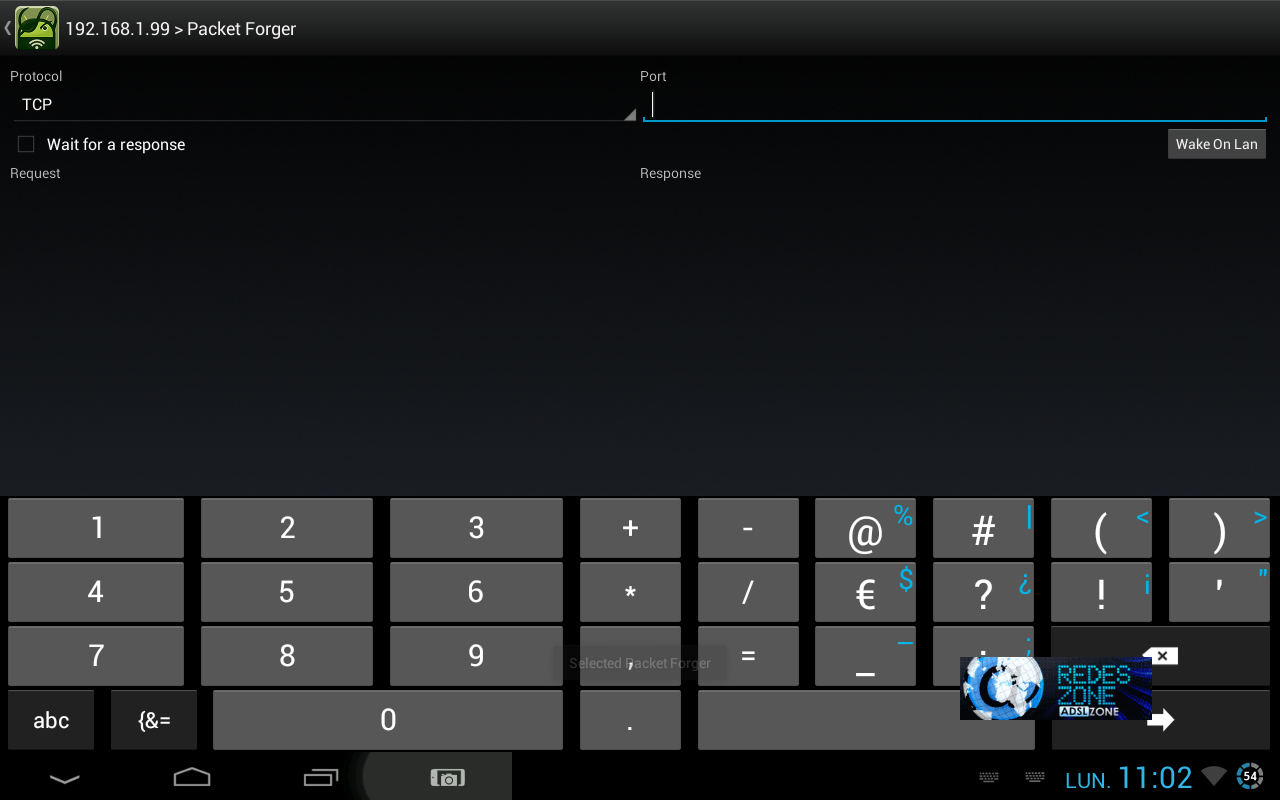

Por último tenemos el módulo de Packet Forger que nos permite crear nuestros paquetes TCP y UDP personalizados para lanzarlos a la red. Este módulo es el más avanzado y complicado de utilizar.

Con esto finalizamos el análisis de la suite de seguridad dSploit. Como hemos podido observar es una suite de lo más completa pero deberían pulir un par de cosas más para mejorar su funcionamiento ya que durante las pruebas hemos sido incapaces de hacer funcionar correctamente dichos módulos.