Descubre quién intenta atacarte mediante la vulnerabilidad Heartbleed con este honeypot

Con la vulnerabilidad Heartbleed descubierta y publicada, usuarios malintencionados podrían realizar peticiones de forma masiva a nuestros servidores para poder obtener la clave privada del servidor, usuarios y contraseñas de clientes que hayan iniciado sesión recientemente o capturar y descifrar el tráfico.

Para averiguar quién está intentado explotar la vulnerabilidad en nuestro servidor, podemos hacer uso de un sencillo Honeypot escrito en Perl. El modo de funcionamiento es muy sencillo ya que basta con ejecutarlo para que se ponga a «escuchar» las peticiones entrantes. Quizás os pueda interesar conocer para qué sirve y qué es un Honeypot.

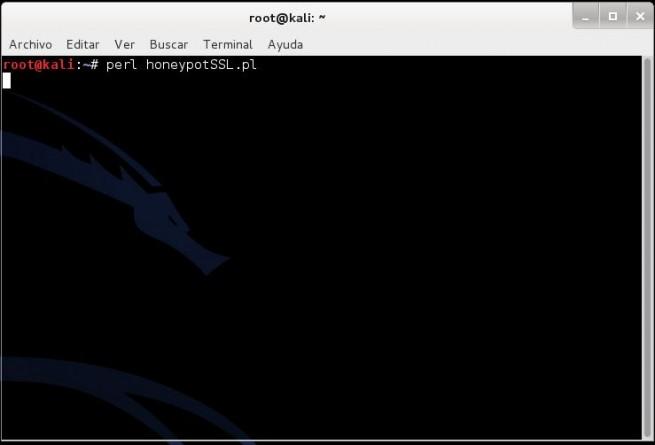

Podemos descargarnos el honeypot desde esta web, a continuación ejecutamos el código con la siguiente orden vía terminal:

perl honeypot.pl

Y se nos mostrará en el equipo algo así:

A continuación ejecutamos el script que se encarga de comprobar si un servidor está afectado por esta vulnerabilidad. Tenéis todos los detalles de cómo comprobar si tu servidor es vulnerable. Nosotros hemos utilizado este script en Python.

A continuación ejecutamos el script que se encarga de comprobar si un servidor está afectado por esta vulnerabilidad. Tenéis todos los detalles de cómo comprobar si tu servidor es vulnerable. Nosotros hemos utilizado este script en Python.

Una vez que hemos descargado el script en Python, lo ejecutamos de la siguiente manera:

python ssltest.py [IP_SERVIDOR] -p 443

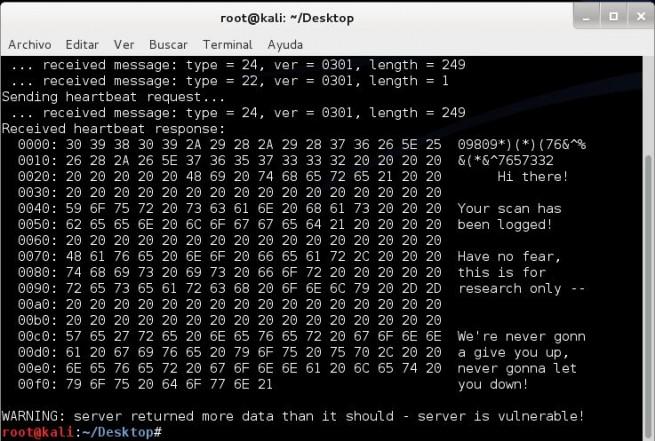

El flag -p indica el puerto, si por defecto está en el 443 no es necesario ponerlo. Con el honeypot activado, si ejecutamos el script en Python obtenemos lo siguiente:

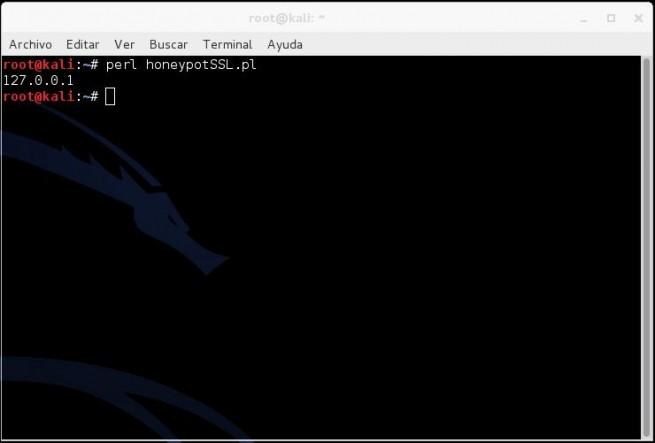

Y en el terminal que ejecutó el script en Perl nos aparecerá la dirección IP que ha realizado la solicitud:

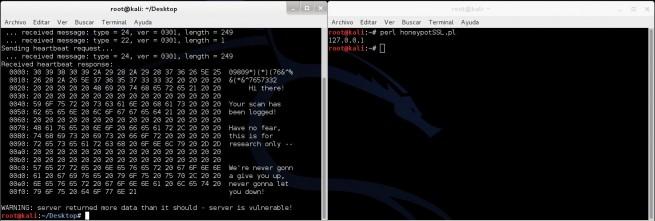

Aquí podéis ver en conjunto los dos terminales con ambas herramientas:

Tenéis toda la información y más noticias sobre la vulnerabilidad de OpenSSL llamada Heartbleed en este enlace.